지난번에 모든 네트워크 망 구성을 끝냈다. 이제 시나리오에 맞게 방화벽 정책을 구성해 주면 된다.

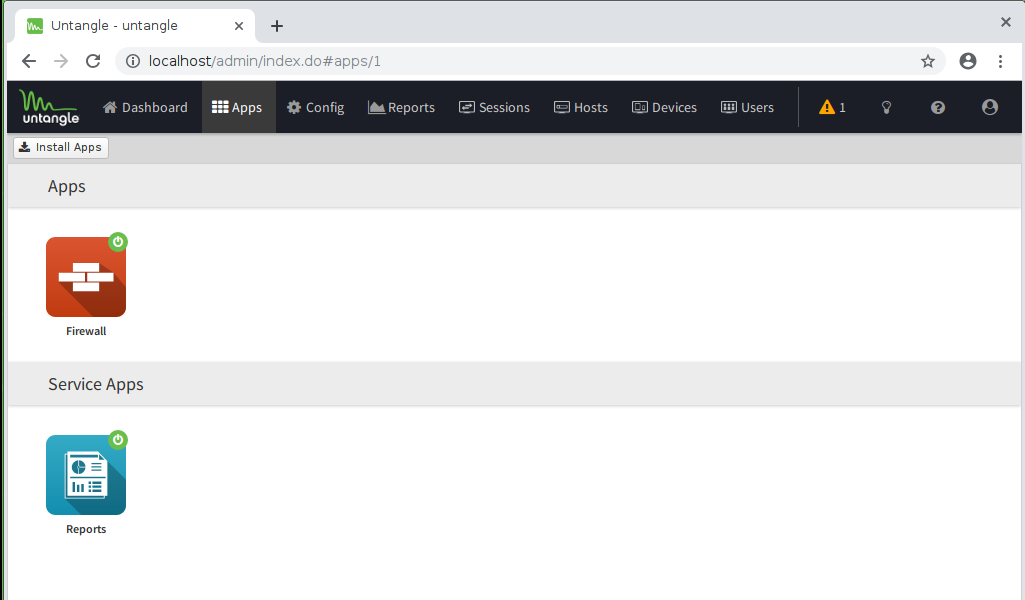

우선 Untangle에서 Apps -> Install Apps에 들어가서 방화벽을 다운로드 받는다. 방화벽을 다운로드 받아야 룰 적용이 가능하다.

다운로드가 완료되면, Apps에 다음과 같이 방화벽 아이콘이 보이게 된다.

아이콘을 눌러서, Rules에서 방화벽 정책을 설정할 수 있다. 명세를 따라서 방화벽 정책을 세운다.

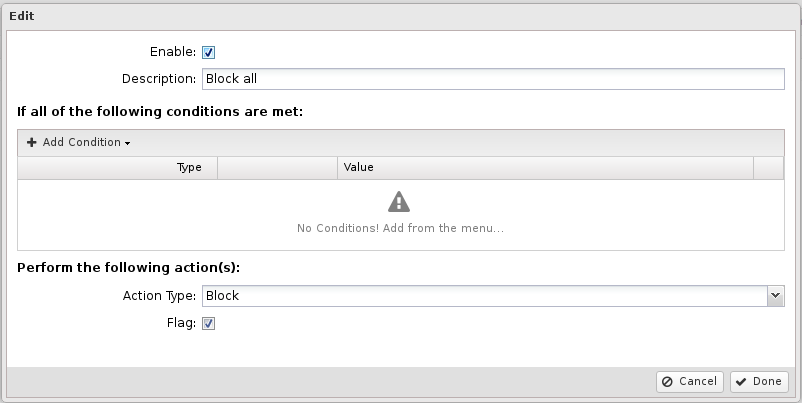

1. 방화벽의 모든 접근 통제는 화이트리스트 기반으로 운영되어야 한다.

화이트리스트 기반 Rule을 적용하기 위해, Block all 규칙을 추가한다.

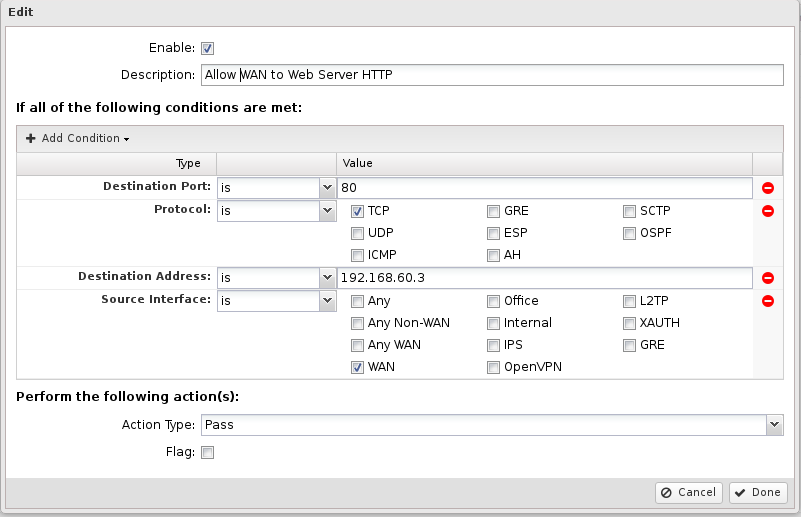

2. 웹 서버는 외부에서 HTTP 접속이 가능해야 한다.

해당 정책을 위해, 외부와 웹 서버 간 통신하는 HTTP 통신만 오픈해 준다.

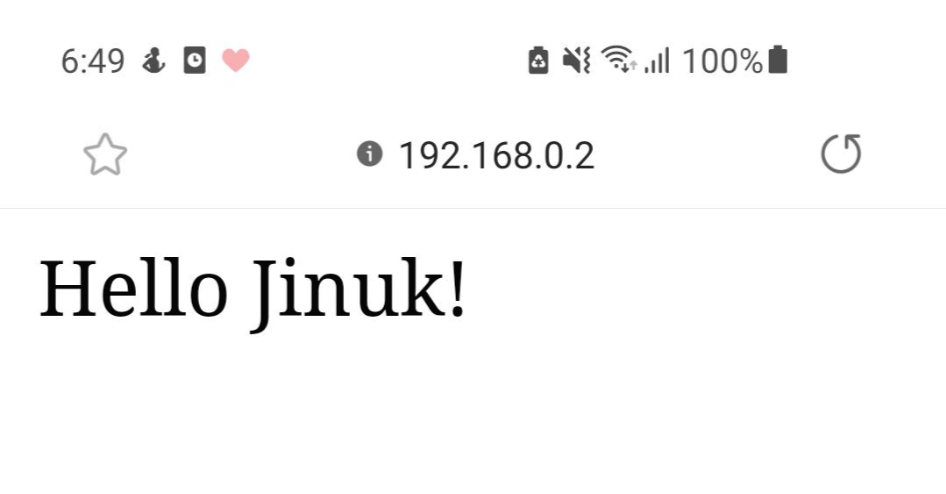

실제로 휴대폰을 이용하여 접속해 본 결과, 정상적으로 접속되는 것을 확인할 수 있다.

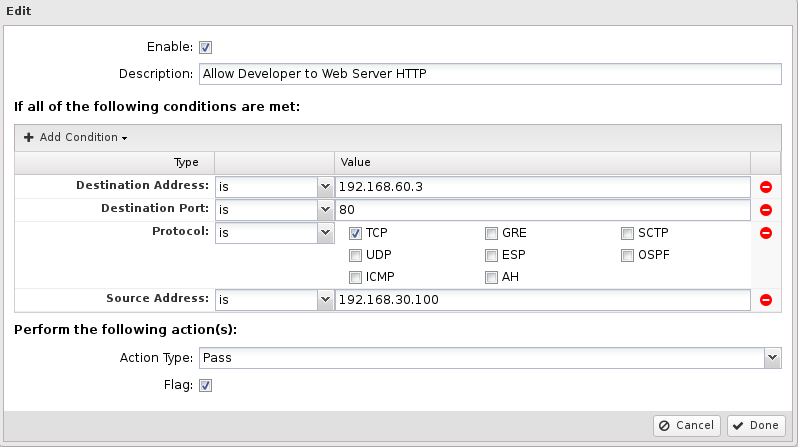

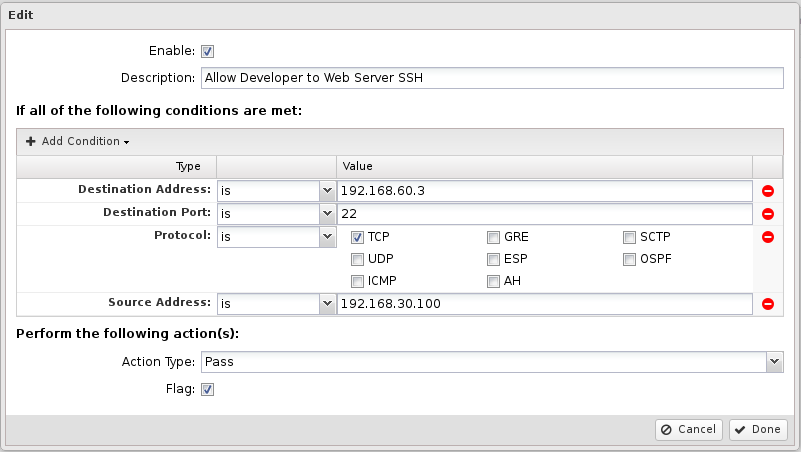

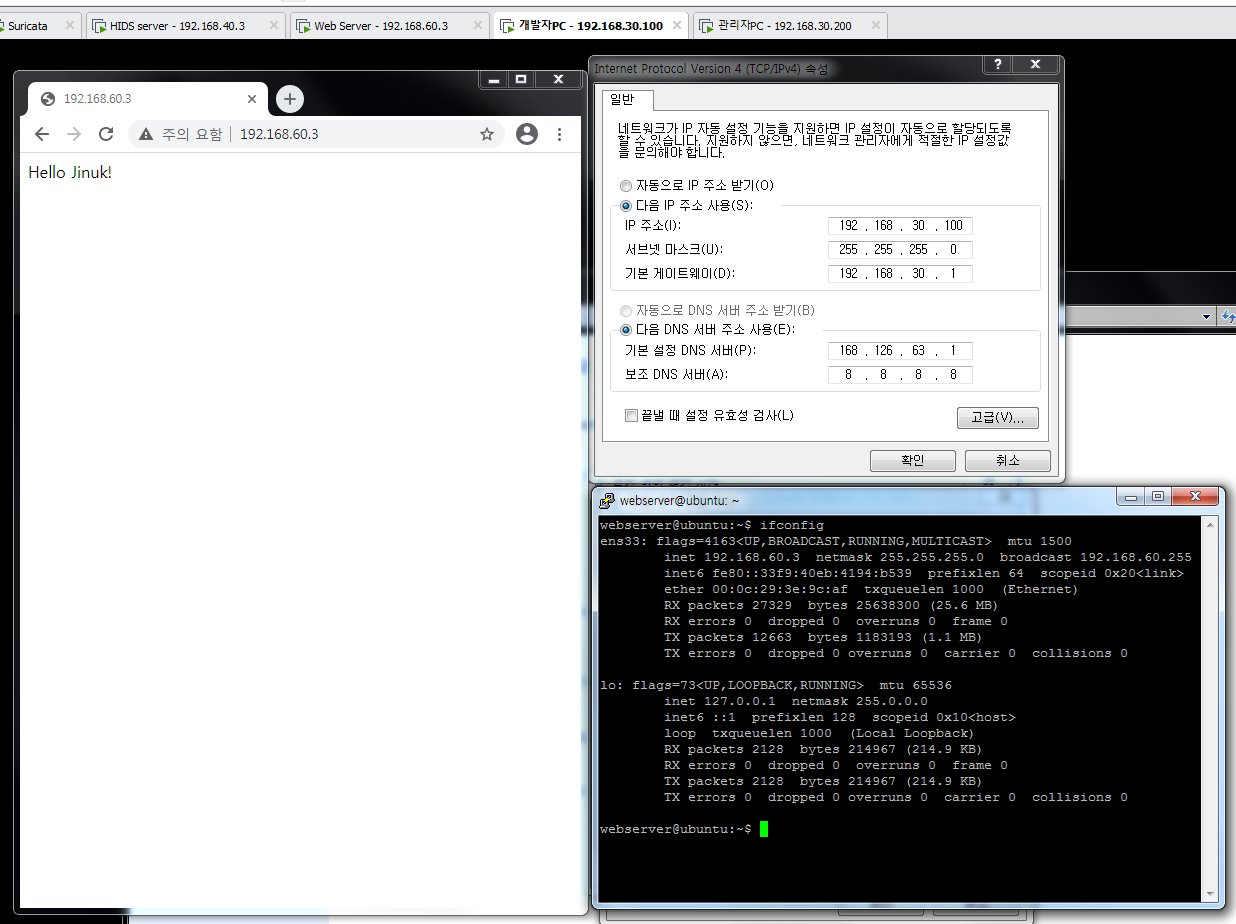

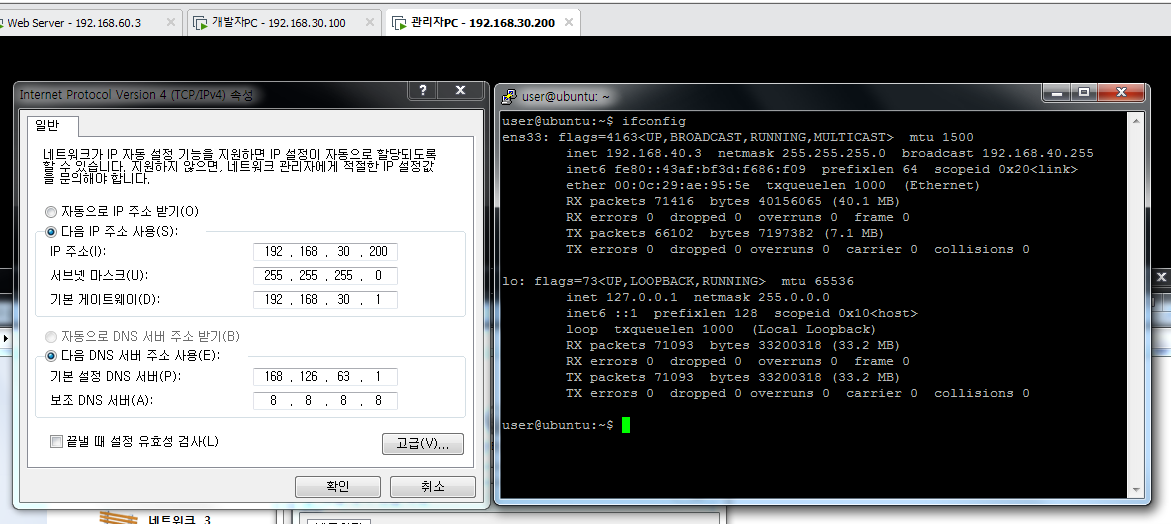

3. 웹 서버는 오피스망의 개발자 PC만 HTTP포트와 SSH 포트 접속이 가능해야 한다.

해당 정책을 위해, 개발자 PC와 웹 서버 간 통신하는 HTTP 포트와 SSH 포트를 오픈해 준다. 이때, 독립성을 위해 HTTP와 SSH 정책을 각각 설정해 준다.

이렇게 각각 설정해 준 뒤, 개발자 PC에서 확인해 본 결과, HTTP와 SSH가 정상 접속되는 것을 확인할 수 있다.

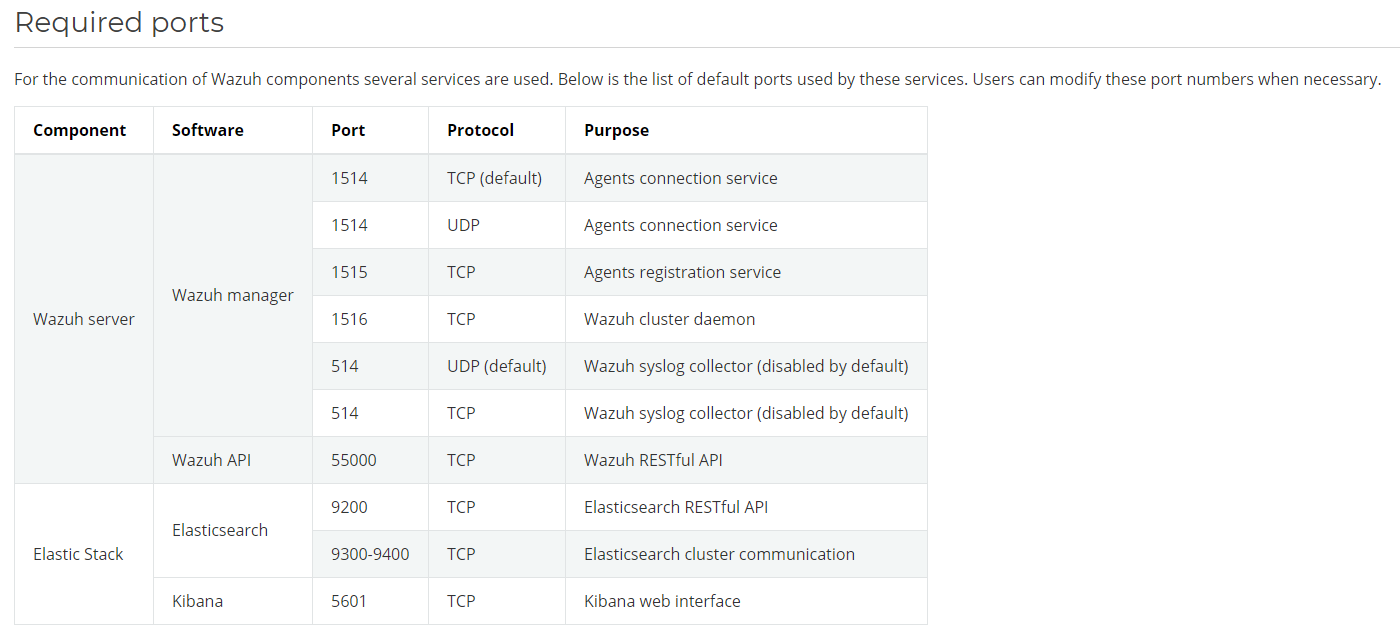

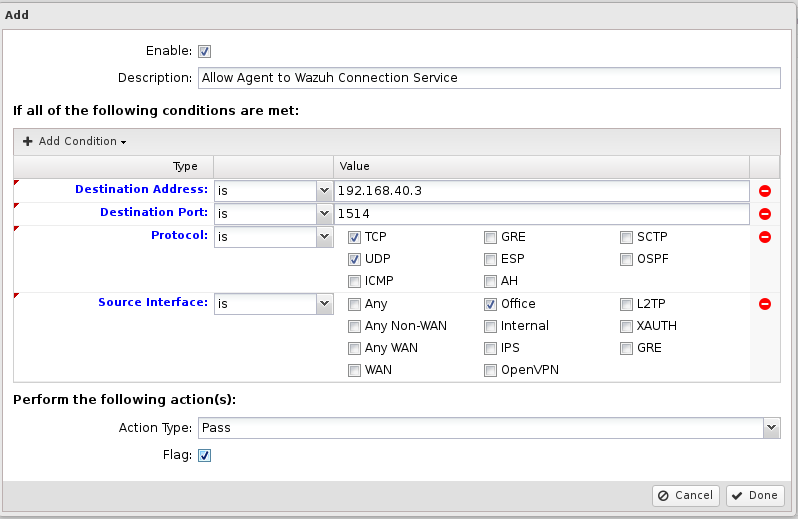

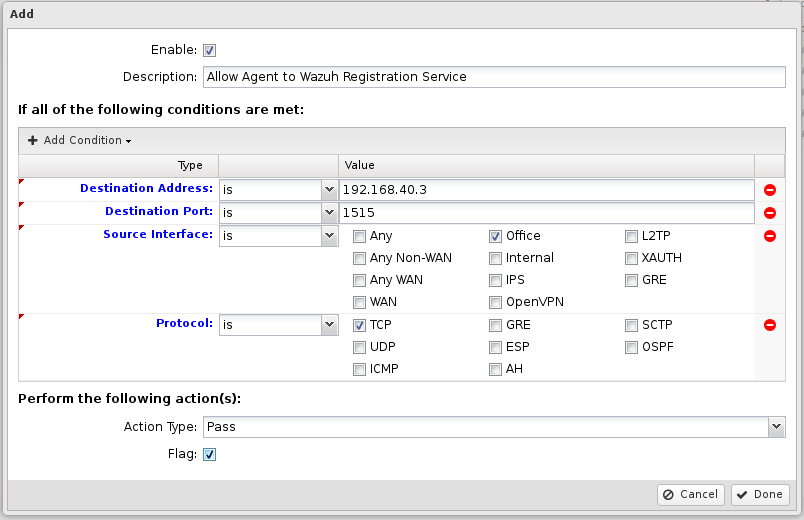

4. HIDS 관리 서버는 에이전트 정책 관리를 위해 오피스망 단말 전체를 대상으로 필요한 포트만 활성시킨다.

Wazuh 관리 서버의 경우, 기본 포트 및 프로토콜을 다음과 같이 명시하고 있다.

이중 Elastic Stack의 경우, 서버 내부에서 자체적으로 사용하기 때문에 방화벽의 영향을 받지 않는다. 또한 Wazuh Server에서도 내부적으로 동작하는 것들은 방화벽의 영향을 받지 않기 때문에, Agent와 통신하는 포트만 열어 주면 된다. 독립성을 위해 포트들은 각각 열어 주되, TCP와 UDP의 경우 동일한 기능을 수행하기 때문에 통합해서 정책을 생성해 준다.

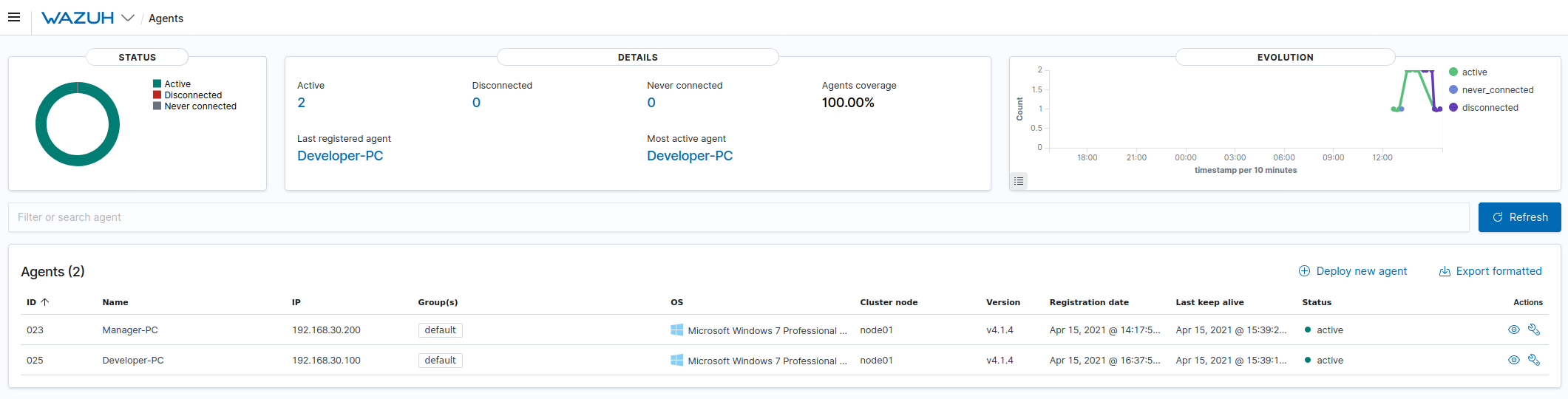

정책 설정을 완료하면 Wazuh가 정상적으로 연결되어 작동되는 것을 확인할 수 있다.

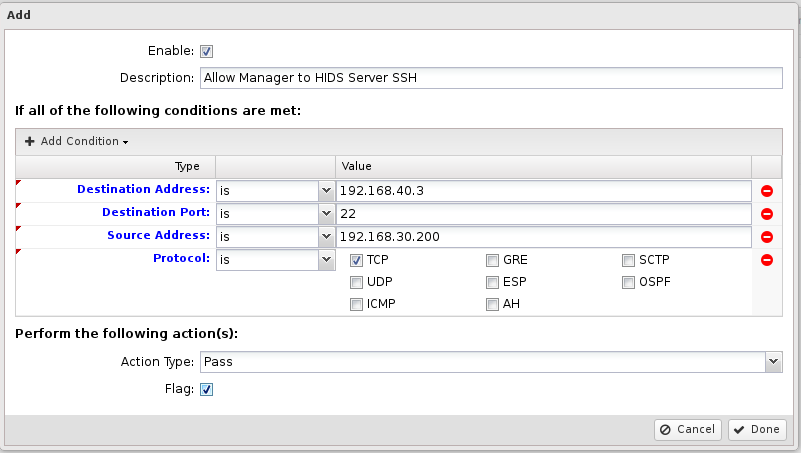

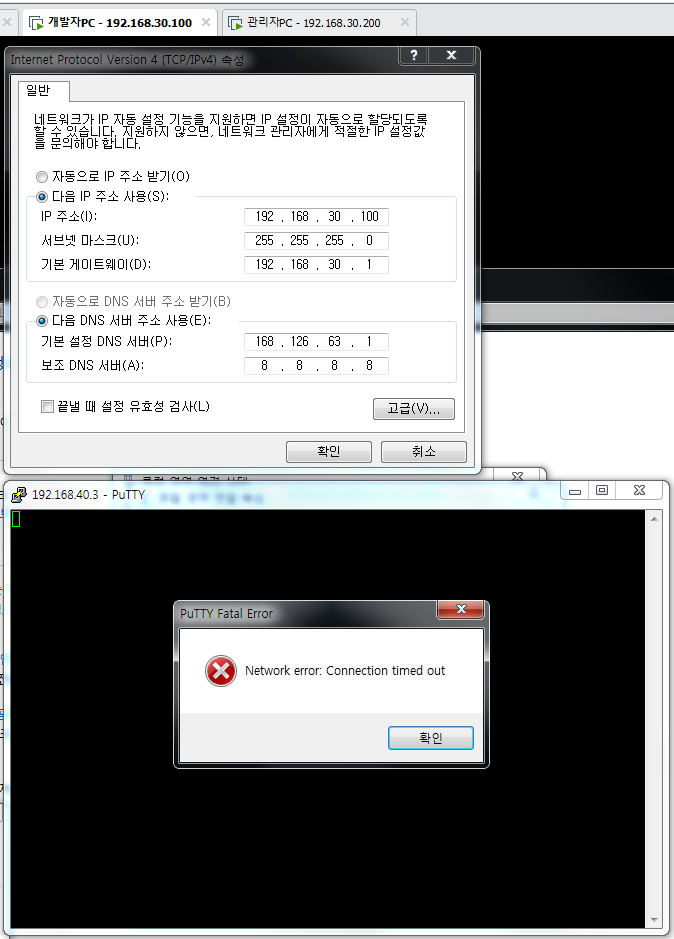

5. HIDS 관리 서버의 수정과 서비스 관리를 위하여 관리자 PC에서만 SSH 접속 가능하도록 설정

관리자 PC에서만 SSH 접속이 가능하도록 정책을 설정해 준다.

정책 설정을 완료하면 관리자 PC에서는 HIDS 서버로 접속이 가능하고, 개발자 PC에서는 접속이 불가능하다.

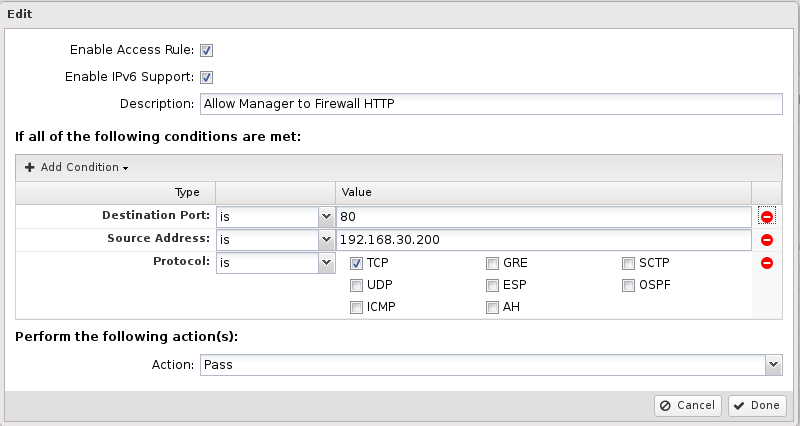

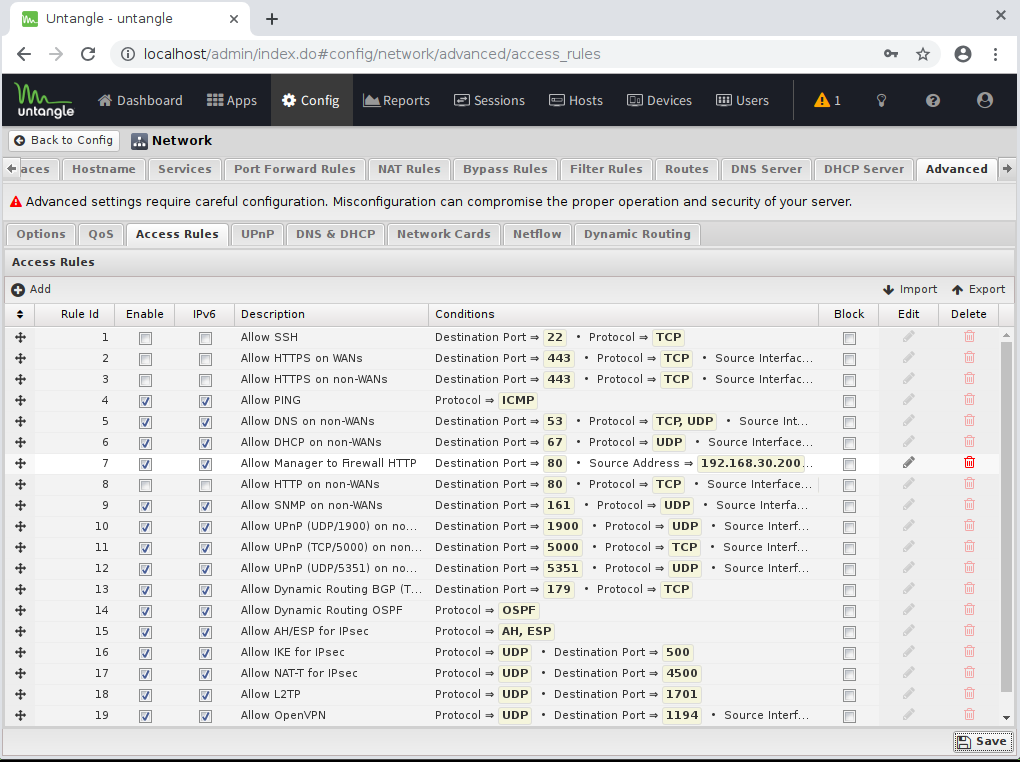

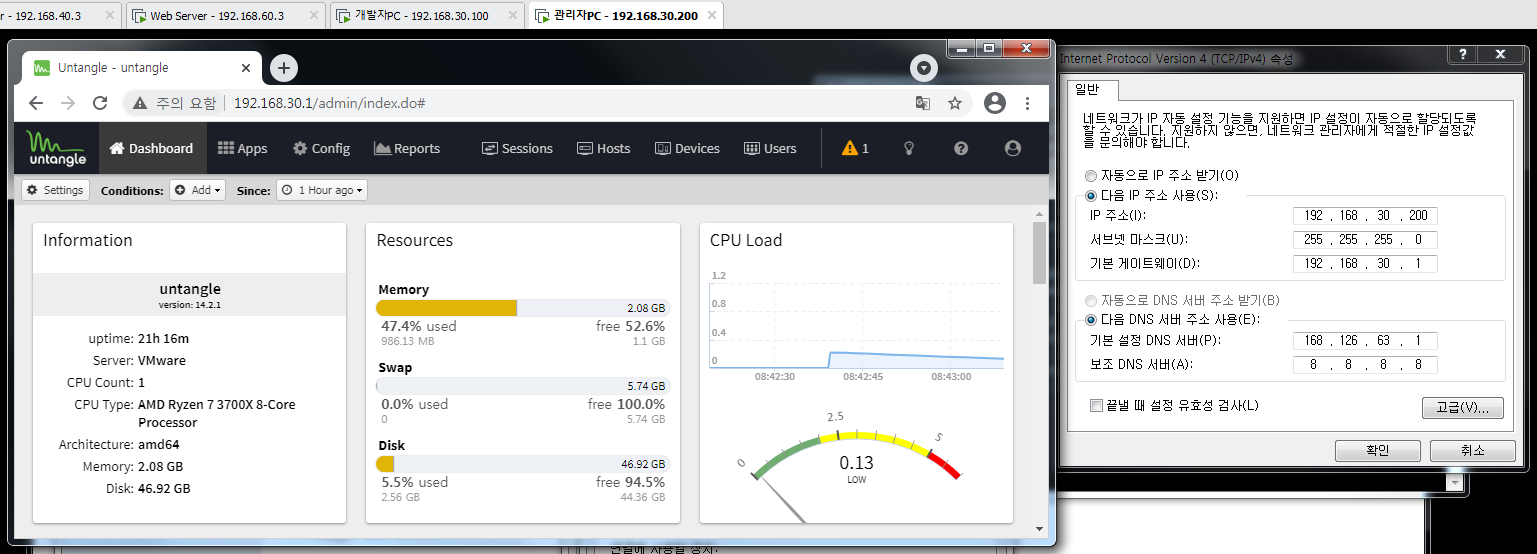

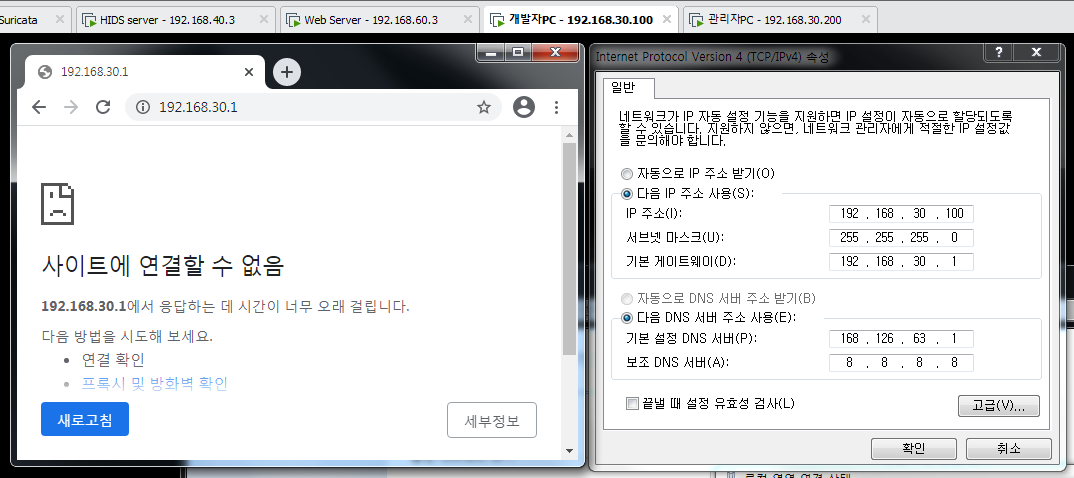

6. 방화벽 접근은 오직 관리자 PC에서만 접근 가능하며, 관련 설정은 초기 설정 외에 모두 관리자 PC에서만 수행

기본 Access Rule에 방화벽에 관리자 PC에서만 웹으로 접속 가능하도록 정책을 수정한다.

이후 기본 Access Rule 중 HTTP/HTTPS로 서버에 접속할 수 있는 방법을 제거한다.

적용해 주면, 개발자는 접속이 불가능하고, 관리자만 접속이 가능해진다.

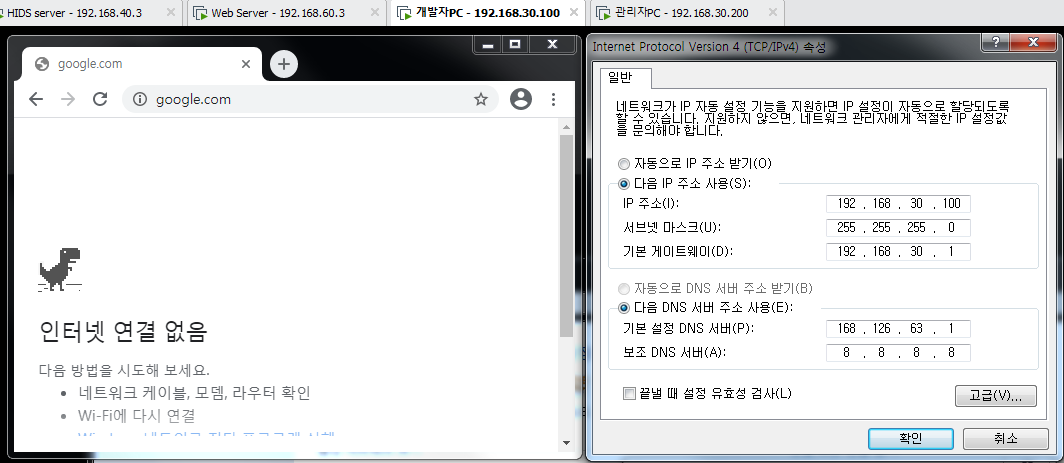

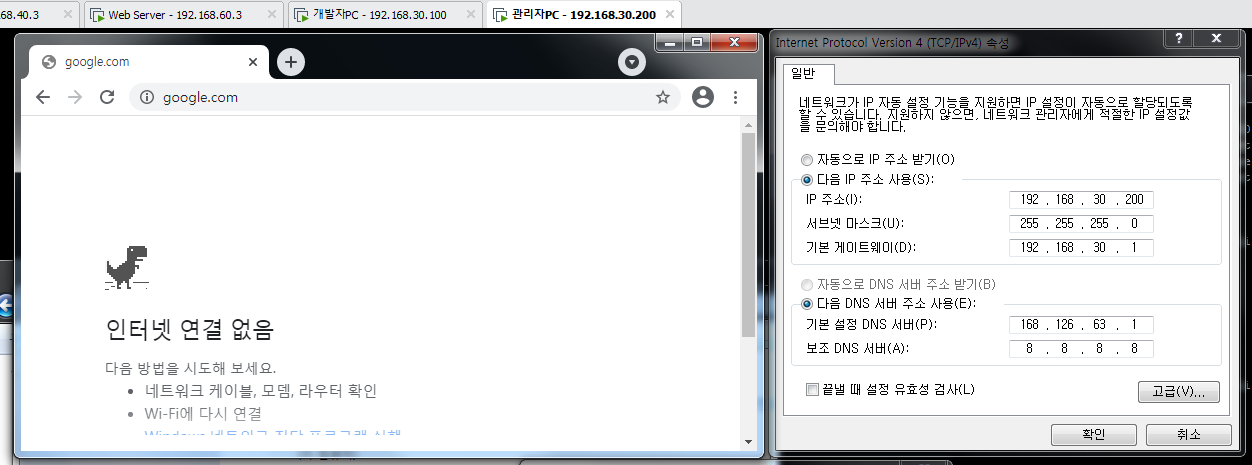

7. 내부의 모든 망은 외부와의 인터넷이 불가능하다.

실제로 관리자 PC, 개발자 PC에서 외부 포탈 접속을 시도한 결과, 모두 접속이 불가능했다.

'Security > Infra' 카테고리의 다른 글

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 4 (0) | 2021.04.16 |

|---|---|

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 3 (0) | 2021.04.16 |

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 2 (0) | 2021.04.15 |

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 1 (3) | 2021.04.15 |