각종 오픈소스 도구들을 이용하여 가상 보안 인프라 구축 실습을 진행한다.

가상 보안 인프라이기 때문에, 가상 머신인 VMware를 이용하여 실습을 진행하고, 네트워크 인프라 역시 VMware를 기반으로 수행할 예정이다.

우선 시나리오, 구성 및 명세, 구성도를 작성한다.

시나리오

- 우리 기업에서, 고객을 위한 웹 서비스를 운영할 방침이다. 동시에 사내 보안 인프라까지 구축할 생각이다.

- 운영을 위한 서버에는 내부망, 외부 DMZ망이 존재한다.

- 직원 PC와 내부망은 외부와의 통신을 단절한다.

- 직원 PC에는 위협 탐지를 위해 HIDS를 운영한다. 이상 여부 확인 서버를 구축한 후, 위협 모니터링도 진행할 예정이다.

- 외부 DMZ망에는 웹 서버가 존재한다. 해당 서버에는 개발자가 업무망에서만 접근 및 개발 수정이 가능하도록 지정하고, 나머지 접근은 차단한다.

- 웹 서버에서는 외부와 웹 서비스(HTTP)만 통신이 가능하다.

- 인프라는 화이트리스트 방식으로 구축한다. 또한 DMZ망 영역에 존재하는 서버들은 중앙에서 방화벽에 의한 통제를 받아 처리한다. 또한 방화벽이 핵심 백본 통신망으로 구성되어, 적절한 관리 통제를 실시해야 한다.

- 방화벽의 접근 통제는 오직 관리자에 의해서만 접근 및 수정이 가능하며, 이외의 연결은 허용되지 않는다.

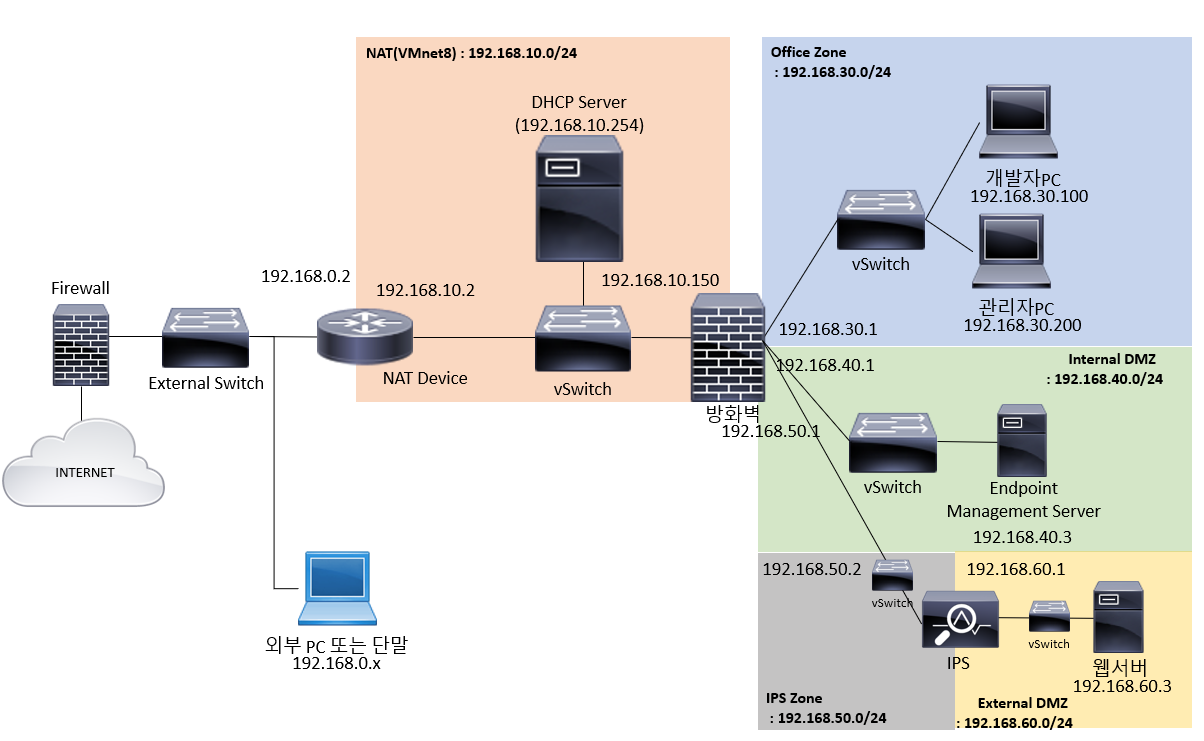

인프라 구성

- 방화벽, IPS, 개발자 PC, 관리자 PC, 웹 서버, HIDS 관리 서버(Endpoint Management Server)

- 통신망의 경우 외부 DMZ망, 내부망, 오피스망으로 구분한다.

- 각 통신은 최소한의 원칙에 따라 구성되도록 하며, 필요하지 않은 보안 정책은 차단하여 접근 통제를 수행한다.

- 직원 PC의 경우 윈도우, 서버의 경우 리눅스를 사용할 예정이다.

- HIDS 관리 프로그램은 오픈소스 프로그램인 Wazuh를 사용한다.

- 방화벽은 오픈소스 프로그램인 Untangle을 사용한다.

- IPS는 오픈소스 프로그램인 Suricata를 사용한다.

인프라 구성 명세

| No. | 가상 이미지 | 사용 구분 | 운영체제 | 자원(RAM) | 네트워크 위치 | VMnet IP대역 | IP주소 |

| 1 | Firewall | 방화벽 | Debian (Untangle) |

2GB | Office Zone | 192.168.30.0/24 | 192.168.30.1 |

| 2 | Internal DMZ | 192.168.40.0/24 | 192.168.40.1 | ||||

| 3 | IPS Zone | 192.168.50.0/24 | 192.168.50.1 | ||||

| 4 | WAN | 192.168.10.0/24 | 192.168.10.150 | ||||

| 5 | 개발자PC | PC | Windows 7 | 1GB | Office Zone | 192.168.30.0/24 | 192.168.30.100 |

| 6 | 관리자PC | PC | Windows 7 | 1GB | Office Zone | 192.168.30.0/24 | 192.168.30.200 |

| 7 | HIDS 관리 서버 | Server | Ubuntu 20.04 (Wazuh) |

4GB | Internal DMZ | 192.168.40.0/24 | 192.168.40.3 |

| 8 | IPS | IPS | CentOS 6.9 (Suricata) |

2GB | IPS Zone | 192.168.50.0/24 | 192.168.50.2 |

| 9 | External DMZ | 192.168.60.0/24 | 192.168.60.1 | ||||

| 10 | 웹 서버 | Server | Ubuntu 20.04 | 1GB | External DMZ | 192.168.60.0/24 | 192.168.60.3 |

인프라 구성도

'Security > Infra' 카테고리의 다른 글

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 5 (0) | 2021.04.16 |

|---|---|

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 4 (0) | 2021.04.16 |

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 3 (0) | 2021.04.16 |

| [Infra] 오픈 소스를 이용한 가상 보안 인프라 환경 구축 - 2 (0) | 2021.04.15 |